Чому власна безпека має значення

Все що описано у кейсі - підсудне діло, та вигадка для демонстрації вразливості. Не повторюйте вдома якщо не хочете опинитись за гратами.

Кому я потрібен?

Це питання виникає у кожної людини що чує про власну кібер безпеку. Давайте сьогодні розглянемо чисто ГІПОТЕТИЧНИЙ кейс який може статися в вашому житті.

Життя інді хакера це знаходження головоломок та задач від вирішення яких він отримує задоволення. Життя “хакера” на службі це про стратегічне розширення впливу та ресурсів.

Нюанс в тому що кожен із вас володіє своїм невеликим ресурсом: це може бути ваш роутер що стане однією цеглинкою в DDoS мережі, чи ваша книга контактів де може опинитись потрібна людина. До прикладу діяльність китайських кампаній здебільшого складається зі збору таких данних роками.

Звісно, ніхто не робить це “руками”, звичайний алгоритм дій що виникає:

- Знаходження вразливості

- Оцінка методів експлуатації вразливості

- Написання автоматизації що працює “по площині”

- Збір та пасивна аналітика І тут можна зрозуміти що персонально ви нікому можливо і не треба, але оптом заберуть і вас.

Уявімо себе в ролі зловмисника перед яким стоїть задача інфільтрації, тобто ви маєте виглядати як своя людина, для збору, або поширенню інформації. Сама особистість тут не так важлива, тому що це просто має бути середній по палаті образ. Існує безліч варіантів реалізації, оберемо більш цікавий як на мене. Підемо від загального до часного.

Де шукати потрібний нам клас людей як не в місцях їх існування. Для цього є доволі простий варіант - ip адреси, вони майже завжди завʼязані на гео.

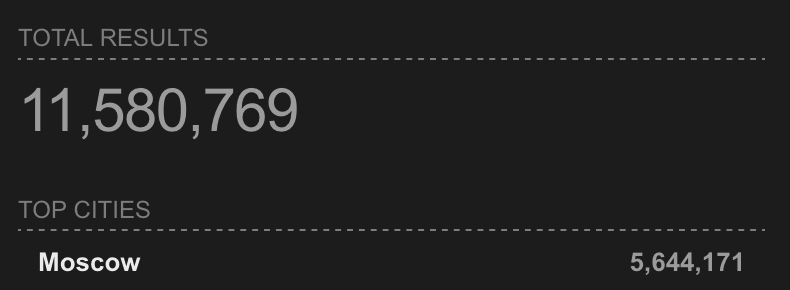

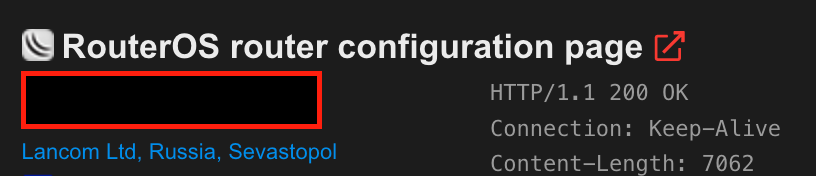

Ми йдемо у якийсь пошуковик що дан нам якраз для цього, вбиваємо у гео потрібну нам країну і бачимо 11.5 мільйонів результатів. Непогано для початку.  Wide Search

Wide Search

Для реалізації плану нам потрібні не просто девайси, а девайси достатньо складні щоб ми могли реалізувати атаку. Тому звужуємо пошук і маємо вже 27.8 тисяч.  Filter Search

Filter Search  Filter Search

Filter Search

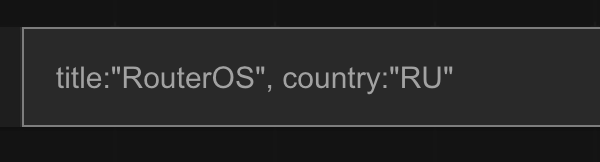

Нас цікавлять не оновлені девайси, тож дивимось загальну статистику і перевіряємо які актуальні CVE для них.  CVE Search

CVE Search

Експлуатуємо девайс до можливого рівня доступа, в даному випадку це адмінські права. Дефолт це максимально підняти свої права, зробити закладки щоб був доступ навіть якщо діра прикриється в майбутньому, обмежити здатність закрити діру, замаскувати свою присутність.  OS Search

OS Search

Далі переходимо до власне задачі - як ви здогадались вибір саме цього роутера не випадковий, це поєднання вразливостей та функціональності. Доступ до роутера це доступ до всього трафіка що через нього йде, здавалося б, і що з того? - трафік зашифрований. Але це і доступ до маршрутизації трафіку. А тут переходимо вже до царини яка відповідальна за 95% зламів - фішингу та соціальній інженерії загалом.

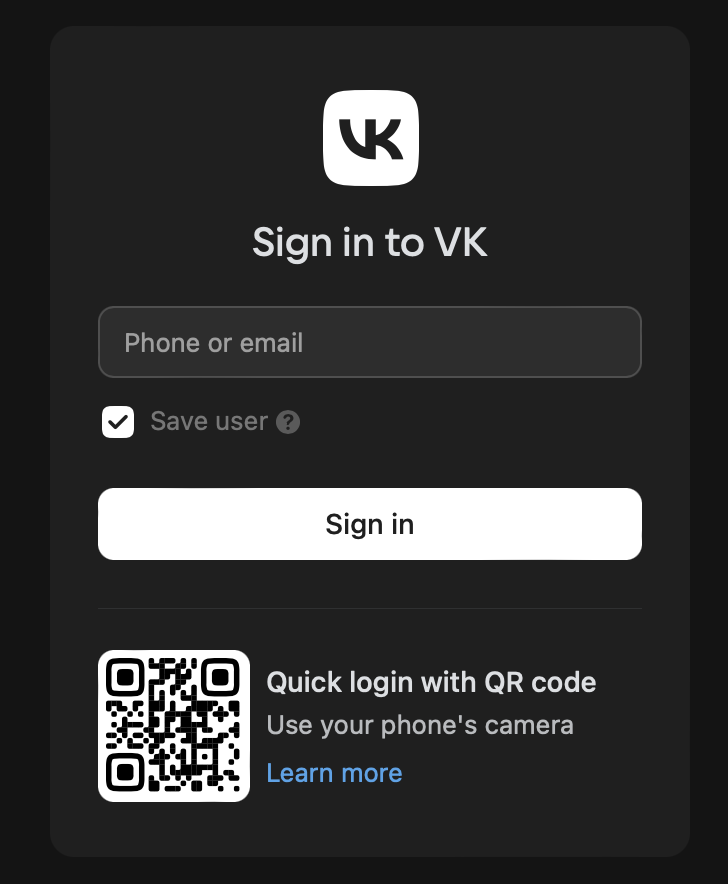

Піднімаємо копію сторінки логіну на сайт, вона надсилає нам пароль та редіректить далі на реальний сайт. Для користувача враження що просто щось глюкнуло, і далі він заходить та користується сайтом як звичайно.  OS Search

OS Search

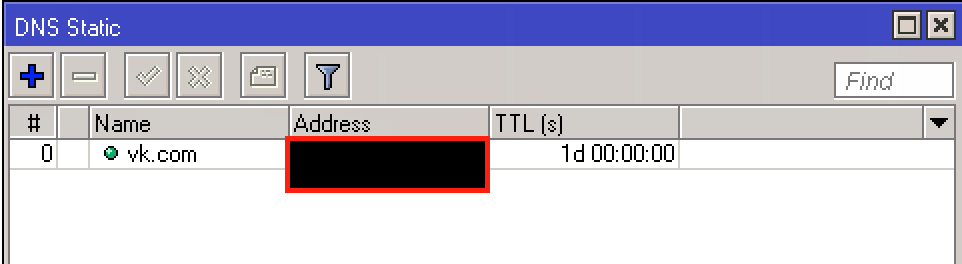

Вбиваємо наш фішінговий сайт у static DNS роутера. Чекаємо на креди.  OS Search

OS Search

Власне таким чином автоматика може збирати сотні акаунтів, які далі використовується для поширення мережі різними засобами.

На такому простому прикладі бачимо як не пропатчений роутер сам по собі робить вас ціллю. Навіть без будь якого реального впливу у житті. Тож, цікавьтесь, оновлюйтесь, не думайте що ви нікому не потрібні.

Дослідження діяльності китайських хакерів від Microsoft якраз про це Тред в твітурі