OPSEC

Зазвичай нормальне усвідомлення чим відрізняється pentest від red team (rt) приходить лише із практикою. Втім глобальна різниця в тому що pentest це такий прожектор який має висвітити якомога більше проблем із безпекою. Перевірити cve, шумні скани, вайт бокс.

Red Team це скоріше лазер якому надається конкретна ціль, і яку він має здобути максимально не привертаючи уваги blue team (bt). Також іноді rt має не тільки досягнути мети, але і в процесі симулювати роботу відомих APT, в цьому допомагає БД MITRE ATT&C, в якій описані тактика та методи багатьох противників, засновані на реальних спостереженнях.

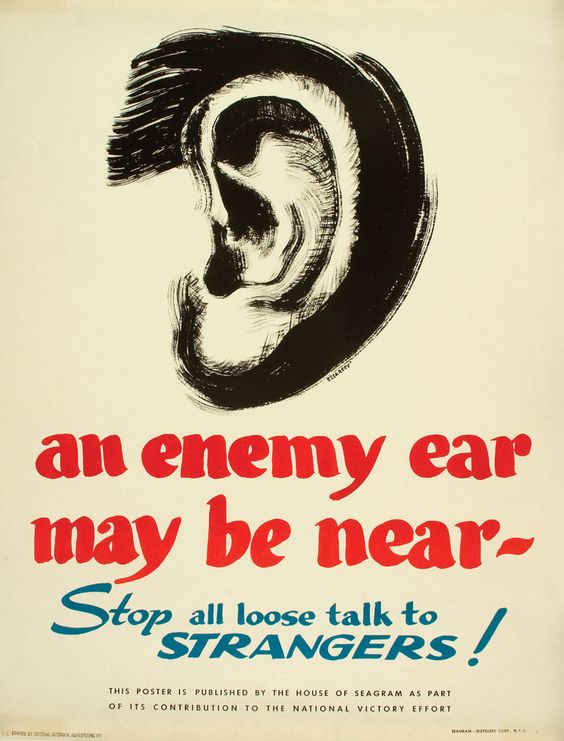

Хоч атака і проходить у оговорених рамках (зазвичай широких), але на відміну від пентесту, для rt blue team - це ворог. Як відомо, на війні ворог не має знати ваш план, тому у актив red team потрапили також і військові техніки OPSEC. Розберемось як OPSEC (operational security) застосовується під час діяльності red team.

NIST надає таке визначення:

Systematic and proven process by which potential adversaries can be denied information about capabilities and intentions by identifying, controlling, and protecting generally unclassified evidence of the planning and execution of sensitive activities. The process involves five steps: identification of critical information, analysis of threats, analysis of vulnerabilities, assessment of risks, and application of appropriate countermeasures.

В двох словах OPSEC це процес ідентифікації, контролю та захисту будь якої інформації яка стосується вашої активності. Уявімо що ви скануєте мережу, ip скану bt доволі просто побачити. Крім цього ви ще і захостили фішингову сторінку на цьому ж хості, bt буде не важко поєднати ці два івента та зрозуміти що за ними стоїть один актор.

OPSEC складається із 5 кроків:

- Ідентифікувати критичну інфо

- Аналіз загроз

- Аналіз вразливостей

- Аналіз ризиків

- Прийняття контрзаходи

OPSEC Process

OPSEC Process

Варто відмітити що OPSEC це не єдине рішення чи набір правил, це процес який допомагає завадити отримати інформацію супротивником. Пройдемося по крокам цього процесу: 1) Ідентифікувати крит. інфо. – сюди входять, але не обмежені ними: наміри, можливості, активність та обмеження редтіму. Будь яка інфо яка при отриманні блутімом може негативно повпливати на місію редтіму. Принцип найменших привілей має бути застосований на кожному етапі роботи редтіму. Кожен учасник команди має знати тільки те що йому треба для роботи. Варто розуміти що крім прямої інфо (ip, domain, cloud hosting) також критичним розкриттям інфо може стати наприклад тип ОС що ви використовуєте для атаки, або ваш C2 фрейворк. Наприклад те що ваша команда користується Chrome не є критичним, але якщо це текcтовий браузер Lynx - звісно так. 2) Аналіз загроз – ідентифікуємо потенційних супротивників, їх наміри та можливості. Запозичимо у Міноборони США процес аналізу результатом якого буде відповідь на 4 запитання:

- Хто наш супротивник?

- Які його цілі?

- Які тактики, процедури та техніки він використовує?

- Якою критичної інформацією він володіє, якщо володіє взагалі Наша ціль емулювати атаку на мережу щоб продемонструвати вразливість. Ціль блутіму забезпечити безпеку мережі та систем організації. Тримати редтім поза мережею.

Отже наш супротивник блутім через різницю у наших цілях. Можливості блутіму не завжди відомі на початку тесту. Також існують треті лиця які можуть сканувати систему блутіму в розрахунку на легку перемогу та не патчену вразливість. Враховуючи що їх наміри та можливості конкуруючи із нашими це також робить їх супротивником. Ми вважаємо будь-якого противника, який має намір і здатність вживати дії, що можуть завадити нам завершити нашу операцію, загрозою: загроза = противник + намір + можливість

3) Аналіз вразливостей. Тут важливо не плутати із вразливостями повʼязаними із кіберсеком. Вразливість в OPSEC виникає, коли противник може отримати критичну інформацію, проаналізувати результати та діяти таким чином, що це вплине на ваші плани.

Повернемось до прикладу із сканом з одного IP та хостингом там фішинг сайту, докинемо туди ще інстанс Metasploit для енумерації хостів. Як ми бачимо блутім достатньо заблокувати одну IP адресу щоб перекрити всю цю діяльність.

Іншим прикладом вразливості може бути неналежно захищена БД в якій зберігаються нафішені креди кліента. Якщо вона не достатньо захищена ії можуть зламати треті лиця та отримати креди вашого кліента. Замість допомоги йому, ви зіллєте його данні. Також це може бути менш технічна історія, коли один із учасників вашої команди постить імʼя компанії що ви зараз перевіряєте. Якщо блутім моніторить цю інформацію – вони можуть краще підготуватись до вас.

4) Аналіз ризиків – передбачає вивчення ймовірності настання події разом із очікуваними витратами, пов’язаними з цією подією. Відповідно, це включає оцінку здатності противника скористатися вразливостями. Продумуючи контрзаходи нам варто враховувати такі фактори:

- Ефективність контрзаходу в зниженні ризику

- Вартість контрзаходу порівняно з наслідками експлуатації вразливості.

- Можливість того, що контрзахід може розкрити інформацію противнику.

Для прикладу розглянемо туж ситуацію із одним хостом. Ми вже визначили що це вразливість. Для оцінки ризику, пов’язаного з цією вразливістю, нам необхідно визначити ймовірність того, що одна або більше з цих дій будуть виявлені. Ми не можемо цього зробити без розуміння можливостей супротивника. Втім, давайте розглянемо що у блутім є SIEM якій доволі не складно задетектити таку діяльність.

Отже ми можемо визначити цей ризик як високий. З іншої сторони якщо ми знаємо що у супротивника немає ресурсів для виявлення такої діяльності, можемо визначити його як низький.

5) Контрзаходи – візьмемо знову визначення від DoD “Контрзаходи розроблені для того, щоб завадити противнику виявити критичну інформацію, надати альтернативне тлумачення критичної інформації або індикаторів (дезінформація) або закрити доступ супротивнику до збору інформації” В наших прикладах вони доволі прості: використовувати різні IP адреси для кожної діальності, та адекватно захистити данні кліента.

Я розглянув процес OPSEC в розрізі дільності red team, втім звісно що він такого може виконуватись і для діяльності blue team. Можливо ви і не відкрили для себе щось принципово нове в цьому матеріалі, втім мені цей підхід допомагає як фреймворк спланувати свою діяльність. Бережіть свої данні. Хай щастить

Корисні посилання:

DoD Operations Security (OPSEC) Program Manual